Les processeurs Intel et AMD sous Linux touchés par le contournement Spectre récemment révélé

Les dernières générations de processeurs Intel, y compris les puces Xeon, et les anciennes microarchitectures AMD sous Linux sont vulnérables aux nouvelles attaques d’exécution spéculative qui contournent les atténuations « Spectre » existantes.

Les vulnérabilités affectent les 12e, 13e et 14e générations de puces Intel pour les consommateurs et les 5e et 6e générations de processeurs Xeon pour les serveurs, ainsi que les processeurs AMD Zen 1, Zen 1+ et Zen 2.

Les attaques portent atteinte à l’Indirect Branch Predictor Barrier (IBPB) sur les processeurs x86, un mécanisme de défense essentiel contre les attaques d’exécution spéculative.

L’exécution spéculative est une fonctionnalité d’optimisation des performances sur les processeurs modernes qui exécute les instructions avant de savoir si elles sont nécessaires aux tâches futures, accélérant ainsi le processus lorsque la prédiction est correcte. Les instructions exécutées sur la base d’une erreur de prédiction sont appelées transitoires et sont écrasées.

Ce mécanisme a été une source de risques secondaires, tels que Spectre, car le processus de spéculation appelle des données sensibles qui pourraient être récupérées du cache du processeur.

Nouvelles attaques de type Spectre

Johannes Wikner et Kaveh Razavi, chercheurs à l’ETH Zurich, expliquent que malgré les efforts d’atténuation déployés sur plusieurs années pour contenir les attaques de type Spectre, de nombreuses variantes contournent les défenses existantes.

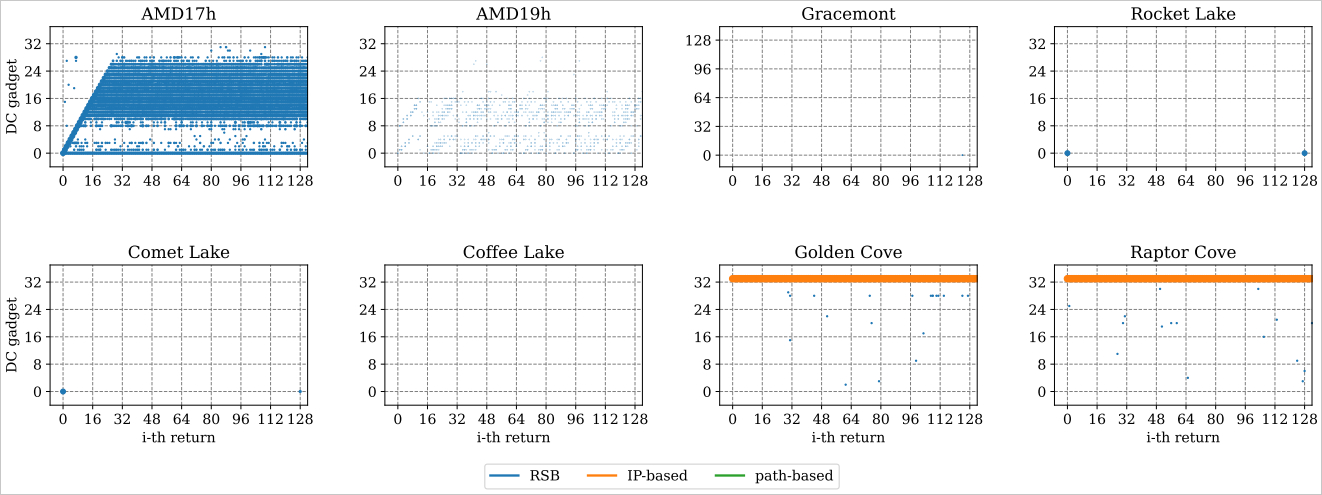

Leur contribution est une attaque inter-processus (sur Intel) et une attaque PB-inception (sur AMD) qui permettent de détourner des objectifs de rendement spéculatif même après l’application de l’IBPB, contournant ainsi les protections actuelles et divulguant des informations sensibles.

Dans le premier cas, l’attaque exploite une faille dans le microcode d’Intel où l’IBPB n’invalide pas complètement les prédictions de retour après un changement de contexte.

L’attaquant manipule l’exécution spéculative des instructions de retour, permettant ainsi à des prédictions obsolètes de divulguer des informations sensibles, comme le hachage du mot de passe root, à partir d’un processus suid.

Sur les processeurs AMD, l’IBPB à l’entrée dans le noyau Linux n’est pas appliqué correctement, ce qui permet au prédicteur de retour de conserver les prédictions obsolètes même après l’IBPB.

L’attaquant malmène le prédicteur de retour avant le déclenchement d’IBPB, le détournant pour fuir la mémoire privilégiée du noyau après la barrière.

Source : ETH Zurich

Réponse et mesures d’atténuation

Les chercheurs ont informé Intel et AMD de ces problèmes en juin 2024.

Intel a répondu en disant qu’ils avaient déjà découvert le problème en interne et lui ont attribué le CVE-2023-38575 identifiant.

La société a publié en mars un correctif de microcode disponible via une mise à jour du micrologiciel, mais les chercheurs notent que le code n’a pas atteint tous les systèmes d’exploitation, parmi lesquels Ubuntu.

AMD a également confirmé la vulnérabilité et a déclaré que la faille avait déjà été documentée et suivie comme CVE-2022-23824. Il convient de noter que l’avis d’AMD inclut les produits Zen 3 comme étant concernés, qui ne sont pas répertoriés dans Article de l’ETH Zurich.

Cependant, AMD classe le problème comme un bug logiciel et non comme un défaut matériel. Les anciennes architectures concernées et le fait qu’AMD ait eu connaissance du bug il y a longtemps peuvent expliquer la décision de l’entreprise de ne pas publier de microcode correctif.

Bien que les deux fournisseurs de processeurs connaissaient le contournement du Spectre, les sociétés les ont signalés dans les avis comme ayant un impact potentiel. Grâce à leurs travaux, les chercheurs de l’ETH Zurich ont pu démontrer que l’attaque fonctionne même sur Linux 6.5, qui est doté de défenses IBPB à l’entrée considérées comme les plus puissantes contre l’exploitation de Spctre.

L’équipe de l’ETH Zurich travaille avec les responsables du noyau Linux pour développer un correctif pour les processeurs AMD, qui sera disponible ici quand il est prêt.