Les pirates utilisent de plus en plus le kit de post-exploitation Winos4.0 dans leurs attaques

Les pirates ciblent de plus en plus les utilisateurs de Windows avec le framework malveillant Winos4.0, distribué via des applications apparemment inoffensives liées aux jeux.

La boîte à outils est l’équivalent des frameworks post-exploitation Sliver et Cobalt Strike et elle a été documentée par Tendance Micro cet été dans un reportage sur les attaques contre les utilisateurs chinois.

À l’époque, un acteur malveillant identifié sous le nom de Void Arachne/Silver Fox attirait ses victimes avec des offres de divers logiciels (VPN, navigateur Google Chrome) modifiés pour le marché chinois et regroupant le composant malveillant.

Un rapport publié aujourd’hui par la société de cybersécurité Fortinet indique une évolution de l’activité, les pirates s’appuyant désormais sur les jeux et les fichiers liés aux jeux pour continuer à cibler les utilisateurs chinois.

Source : Fortinet

Lorsque les installateurs apparemment légitimes sont exécutés, ils téléchargent un fichier DLL depuis « ad59t82g[.]com » pour lancer un processus d’infection en plusieurs étapes.

Dans la première étape, un fichier DLL (you.dll) télécharge des fichiers supplémentaires, configure l’environnement d’exécution et établit la persistance en ajoutant des entrées dans le registre Windows.

Dans la deuxième étape, le shellcode injecté charge les API, récupère les données de configuration et établit une connexion au serveur de commande et de contrôle (C2).

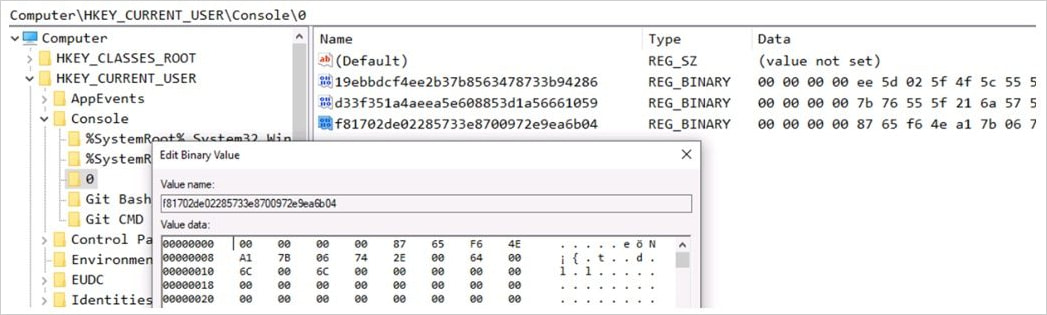

Dans la troisième phase, une autre DLL (上线模块.dll) récupère des données codées supplémentaires du serveur C2, les stocke dans le registre à « HKEY_CURRENT_USER\\Console\\0 » et met à jour les adresses C2.

Source : Fortinet

Dans la dernière étape de la chaîne d’attaque, le module de connexion (登录模块.dll) est chargé, qui effectue les principales actions malveillantes :

- Collecte des informations sur le système et l’environnement (par exemple, adresse IP, détails du système d’exploitation, processeur).

- Vérifie les logiciels antivirus et de surveillance exécutés sur l’hôte.

- Recueille des données sur les extensions de portefeuille de crypto-monnaie spécifiques utilisées par la victime.

- Maintient une connexion de porte dérobée persistante au serveur C2, permettant à l’attaquant d’émettre des commandes et de récupérer des données supplémentaires.

- Exfiltre les données après avoir pris des captures d’écran, surveillé les modifications du presse-papiers et volé des documents.

.jpeg)

Source : Fortinet

Winos4.0 recherche une variété d’outils de sécurité sur le système, notamment Kaspersky, Avast, Avira, Symantec, Bitdefender, Dr.Web, Malwarebytes, McAfee, AhnLab, ESET, Panda Security et Microsoft Security Essentials, désormais abandonné.

En identifiant ces processus, le malware détermine s’il s’exécute dans un environnement surveillé et ajuste son comportement en conséquence, ou arrête son exécution.

Les pirates continuent d’utiliser le framework Winos4.0 depuis plusieurs mois maintenant, et voir de nouvelles campagnes émerger est une indication que son rôle dans les opérations malveillantes semble s’être solidifié.

Fortinet décrit le framework comme un framework puissant pouvant être utilisé pour contrôler les systèmes compromis, avec des fonctionnalités similaires à celles de Cobalt Strike et Sliver. Des indicateurs de compromission (IoC) sont disponibles dans les rapports de Fortinet et Tendance Micro.