Le malware Android « Necro » infecte 11 millions d’appareils via Google Play

.jpg?w=1600&resize=1600,900&ssl=1)

.jpg)

Une nouvelle version du chargeur de malware Necro pour Android a été installée sur 11 millions d’appareils via Google Play dans le cadre d’attaques malveillantes de la chaîne d’approvisionnement du SDK.

Cette nouvelle version du cheval de Troie Necro a été installée via des kits de développement de logiciels publicitaires malveillants (SDK) utilisés par des applications légitimes, des mods de jeux Android et des versions modifiées de logiciels populaires, tels que Spotify, WhatsApp et Minecraft.

Necro installe plusieurs charges utiles sur les appareils infectés et active divers plugins malveillants, notamment :

- Logiciel publicitaire qui charge des liens via des fenêtres WebView invisibles (plugin Island, Cube SDK)

- Modules qui téléchargent et exécutent des fichiers JavaScript et DEX arbitraires (Happy SDK, Jar SDK)

- Outils spécifiquement conçus pour faciliter la fraude à l’abonnement (plugin Web, Happy SDK, plugin Tap)

- Mécanismes qui utilisent les appareils infectés comme proxys pour acheminer le trafic malveillant (plugin NProxy)

Necro Trojan sur Google Play

Kaspersky découvert la présence de Necro loader sur deux applications sur Google Play, qui ont toutes deux une base d’utilisateurs substantielle.

Le premier est Wuta Camera de « Benqu », un outil d’édition et d’embellissement de photos avec plus de 10 000 000 de téléchargements sur Google Play.

Source : BleepingComputer

Les analystes des menaces rapportent que Necro est apparu sur l’application avec la sortie de la version 6.3.2.148, et qu’il est resté intégré jusqu’à la version 6.3.6.148, date à laquelle Kaspersky a informé Google.

Bien que le cheval de Troie ait été supprimé dans la version 6.3.7.138, toutes les charges utiles qui auraient pu être installées via les anciennes versions pourraient toujours se cacher sur les appareils Android.

La deuxième application légitime qui a transporté Necro est Max Browser de « WA message retrieve-wamr », qui a été téléchargée 1 million de fois sur Google Play jusqu’à sa suppression, suite au rapport de Kaspersky.

Kaspersky affirme que la dernière version de Max Browser, 1.2.0, contient toujours Necro, il n’y a donc pas de version propre disponible pour la mise à niveau, et il est recommandé aux utilisateurs du navigateur Web de le désinstaller immédiatement et de passer à un autre navigateur.

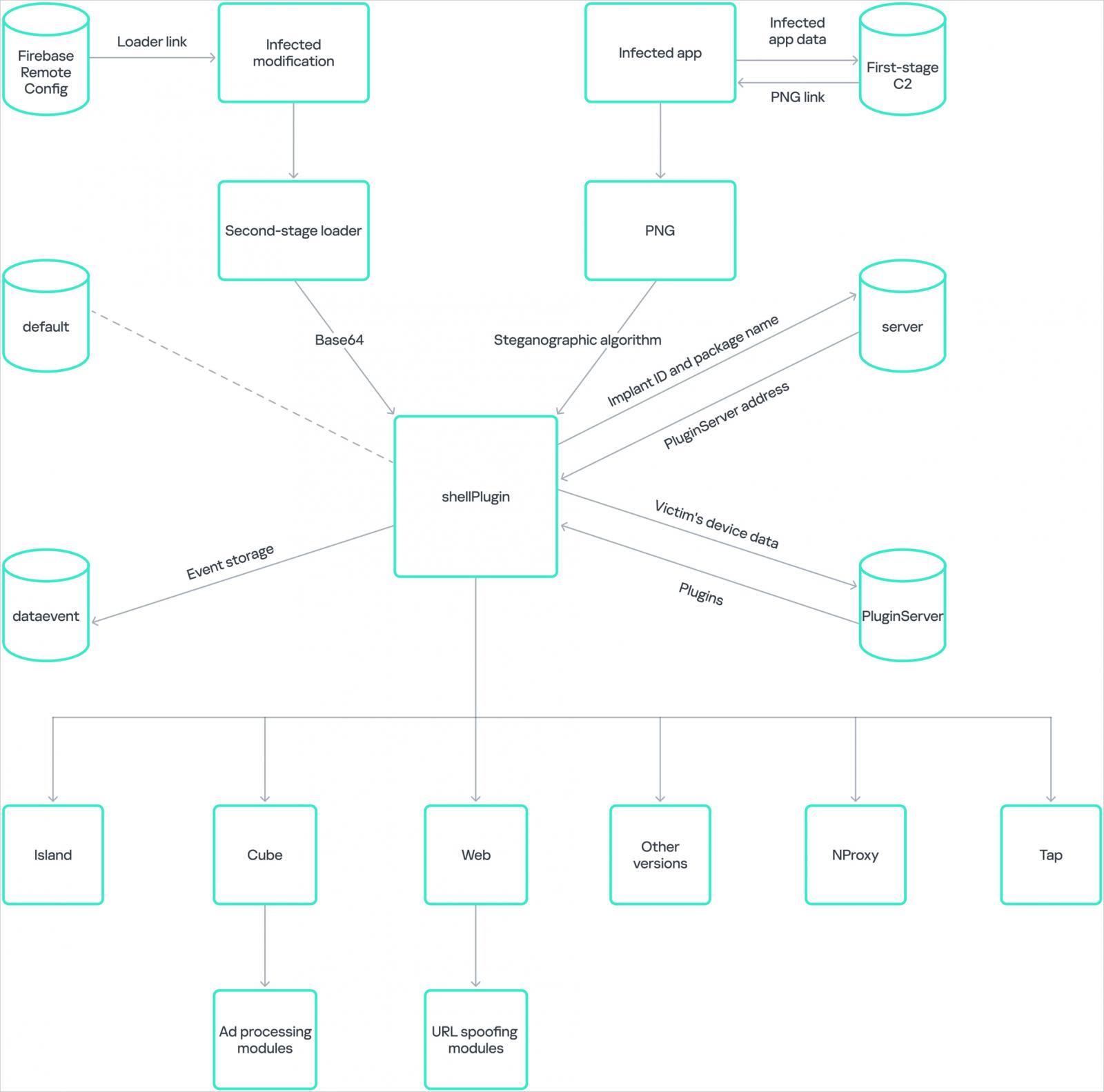

Kaspersky affirme que les deux applications ont été infectées par un SDK publicitaire appelé « Coral SDK », qui utilisait l’obfuscation pour masquer ses activités malveillantes ainsi que la stéganographie d’image pour télécharger la charge utile de deuxième étape, shellPlugin, déguisée en images PNG inoffensives.

Source : Kaspersky

Google a déclaré à BleepingComputer qu’ils étaient au courant des applications signalées et qu’ils enquêtaient sur elles.

Sources officielles extérieures

En dehors du Play Store, le cheval de Troie Necro se propage principalement via des versions modifiées d’applications populaires (mods) qui ont été distribuées via des sites Web non officiels.

Parmi les exemples notables repérés par Kaspersky figurent les mods WhatsApp « GBWhatsApp » et « FMWhatsApp », qui promettent de meilleurs contrôles de confidentialité et des limites de partage de fichiers étendues. Un autre exemple est le mod Spotify, « Spotify Plus », qui promet un accès gratuit à des services premium sans publicité.

Source : Kaspersky

Le rapport mentionne également les mods Minecraft et les mods pour d’autres jeux populaires comme Stumble Guys, Car Parking Multiplayer et Melon Sandbox, qui ont été infectés par le chargeur Necro.

Dans tous les cas, le comportement malveillant était le même : afficher des publicités en arrière-plan pour générer des revenus frauduleux pour les attaquants, installer des applications et des APK sans le consentement de l’utilisateur et utiliser des WebViews invisibles pour interagir avec des services payants.

Les sites Web non officiels de logiciels Android ne signalant pas de manière fiable les chiffres de téléchargement, le nombre total d’infections par cette dernière vague de chevaux de Troie Necro est inconnu, mais il est d’au moins 11 millions sur Google Play.

/cdn.vox-cdn.com/uploads/chorus_asset/file/25637208/Google_Photos_updated_video_editor_.jpg?w=390&resize=390,220&ssl=1)