Des pirates chinois ciblent Linux avec le nouveau malware WolfsBane

Une nouvelle porte dérobée Linux appelée « WolfsBane » a été découverte, probablement un portage d’un malware Windows utilisé par le groupe de piratage chinois « Gelsemium ».

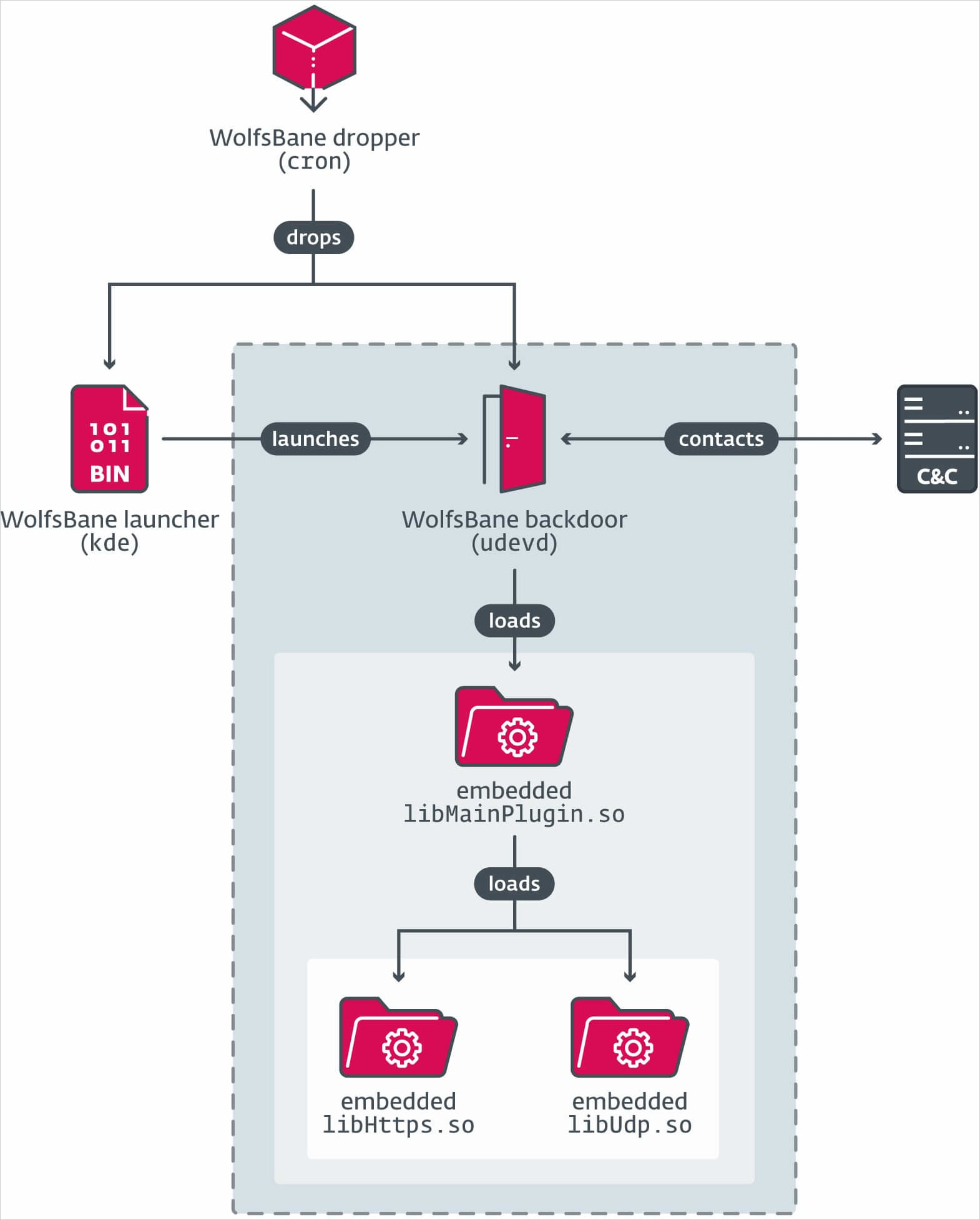

Les chercheurs en sécurité d’ESET qui ont analysé WolfsBane rapportent que WolfsBane est un outil malveillant complet comprenant un compte-gouttes, un lanceur et une porte dérobée, tout en utilisant également un rootkit open source modifié pour échapper à la détection.

Les chercheurs ont également découvert « FireWood », un autre malware Linux qui semble lié au malware Windows « Project Wood ».

Cependant, FireWood est plus probablement un outil partagé utilisé par plusieurs groupes APT chinois plutôt qu’un outil exclusif/privé créé par Gelsemium.

ESET affirme que les deux familles de logiciels malveillants, toutes deux apparues sur VirusTotal au cours de l’année dernière, font partie d’une tendance plus large selon laquelle les groupes APT ciblent de plus en plus les plates-formes Linux en raison du renforcement de la sécurité de Windows.

« La tendance des groupes APT à se concentrer sur les logiciels malveillants Linux est de plus en plus visible. Nous pensons que ce changement est dû aux améliorations de la sécurité de la messagerie Windows et des points de terminaison, telles que l’utilisation généralisée des outils de détection et de réponse des points de terminaison (EDR) et la décision de Microsoft de désactiver Visual Macros Basic for Applications (VBA) par défaut. Par conséquent, les auteurs de menaces explorent de nouvelles voies d’attaque, en se concentrant de plus en plus sur l’exploitation des vulnérabilités des systèmes connectés à Internet, dont la plupart fonctionnent sous Linux.

❖ESET

Le hurlement furtif de WolfsBane

WolfsBane est présenté aux cibles via un compte-gouttes nommé « cron », qui supprime le composant de lancement déguisé en composant de bureau KDE.

En fonction des privilèges avec lesquels il s’exécute, il désactive SELinux, crée des fichiers de service système ou modifie les fichiers de configuration utilisateur pour établir la persistance.

Le lanceur charge le composant malveillant de confidentialité, « udevd », qui charge trois bibliothèques cryptées contenant ses fonctionnalités de base et sa configuration de communication de commande et de contrôle (C2).

Source : ESET

Enfin, une version modifiée du rootkit utilisateur BEURK est chargée via « /etc/ld.so.preload » pour un accrochage à l’échelle du système afin de masquer les processus, les fichiers et le trafic réseau liés aux activités de WolfsBane.

« Le rootkit WolfsBane Hider intègre de nombreuses fonctions de base de la bibliothèque C standard telles que ouvrir, statistique, répertoire de lectureet accéder, » explique ESET.

« Bien que ces fonctions intégrées invoquent celles d’origine, elles filtrent tous les résultats liés au malware WolfsBane. »

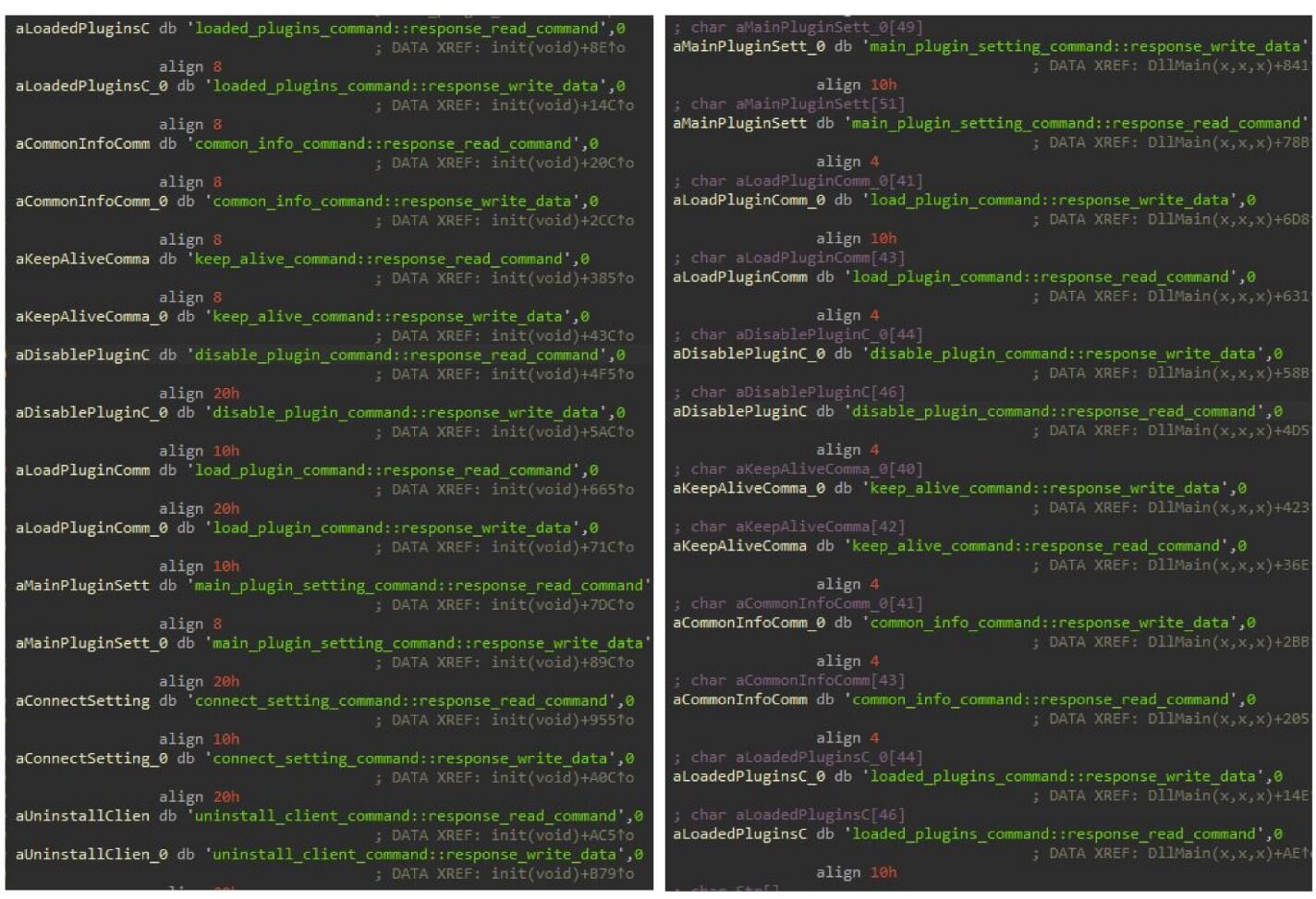

L’opération principale de WolfsBane consiste à exécuter les commandes reçues du serveur C2 à l’aide de mappages commande-fonction prédéfinis, qui est le même mécanisme que celui utilisé dans son homologue Windows.

Ces commandes incluent les opérations sur les fichiers, l’exfiltration de données et la manipulation du système, donnant à Gelsemium un contrôle total sur les systèmes compromis.

Source : ESET

Bien que vaguement lié à Gelsemium, FireWood est une autre porte dérobée Linux qui pourrait permettre des campagnes d’espionnage polyvalentes et à long terme.

Ses capacités d’exécution de commandes permettent aux opérateurs d’effectuer des opérations sur les fichiers, l’exécution de commandes shell, le chargement/déchargement de bibliothèques et l’exfiltration de données.

ESET a identifié un fichier nommé « usbdev.ko », soupçonné de fonctionner comme un rootkit au niveau du noyau, offrant à FireWood la possibilité de masquer les processus.

Le malware définit sa persistance sur l’hôte en créant un fichier de démarrage automatique (gnome-control.desktop) dans « .config/autostart/ », tandis qu’il peut également inclure des commandes dans ce fichier pour les exécuter automatiquement au démarrage du système.

Une liste complète des indicateurs de compromission associés aux deux nouvelles familles de logiciels malveillants Linux et aux dernières campagnes de Gelsemium sont disponibles sur ce dépôt GitHub.