De fausses erreurs de conférence Google Meet poussent des logiciels malveillants de vol d’informations

Une nouvelle campagne ClickFix attire les utilisateurs vers des pages de conférence Google Meet frauduleuses montrant de fausses erreurs de connectivité qui diffusent des logiciels malveillants voleurs d’informations pour les systèmes d’exploitation Windows et macOS.

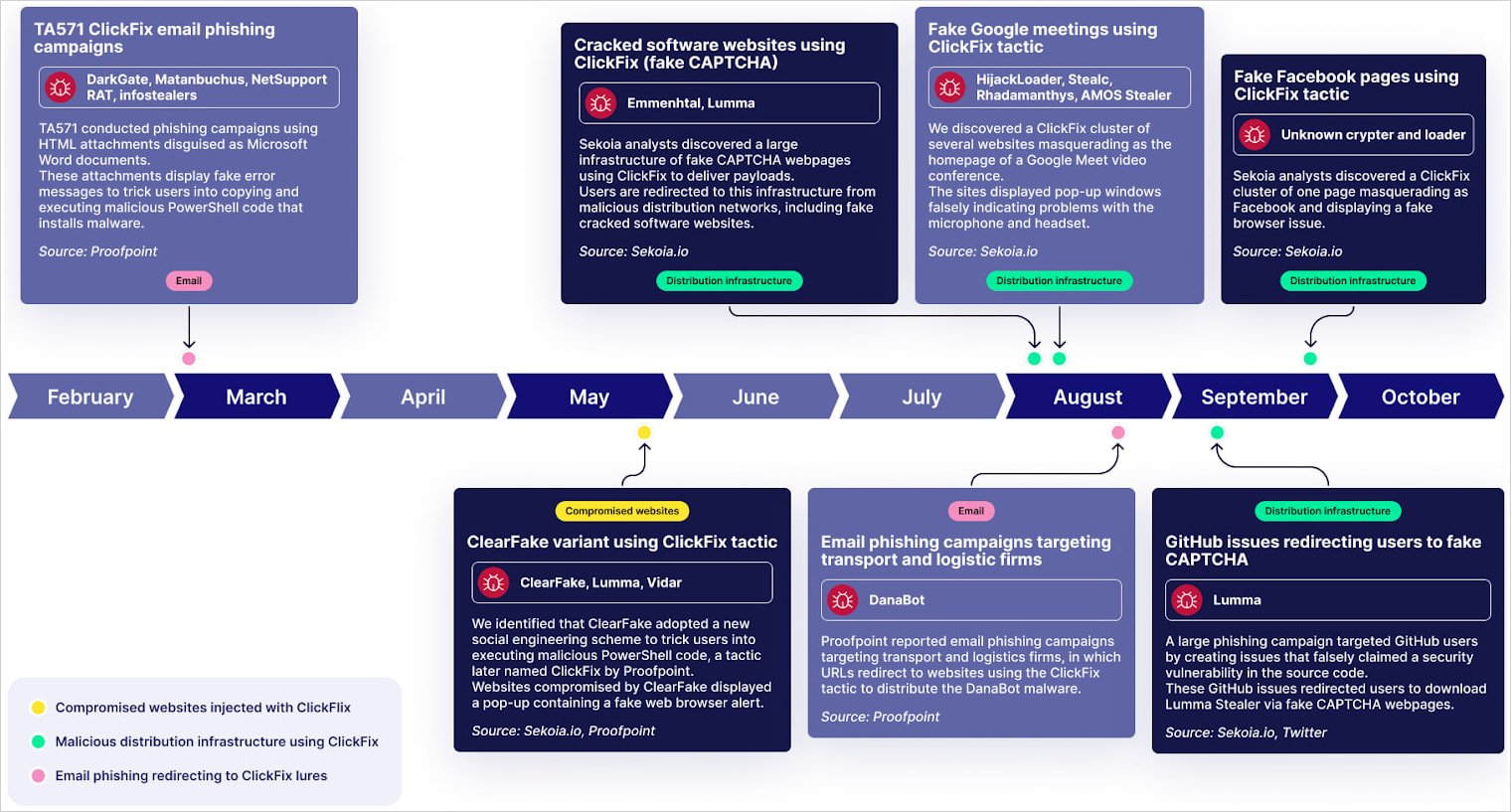

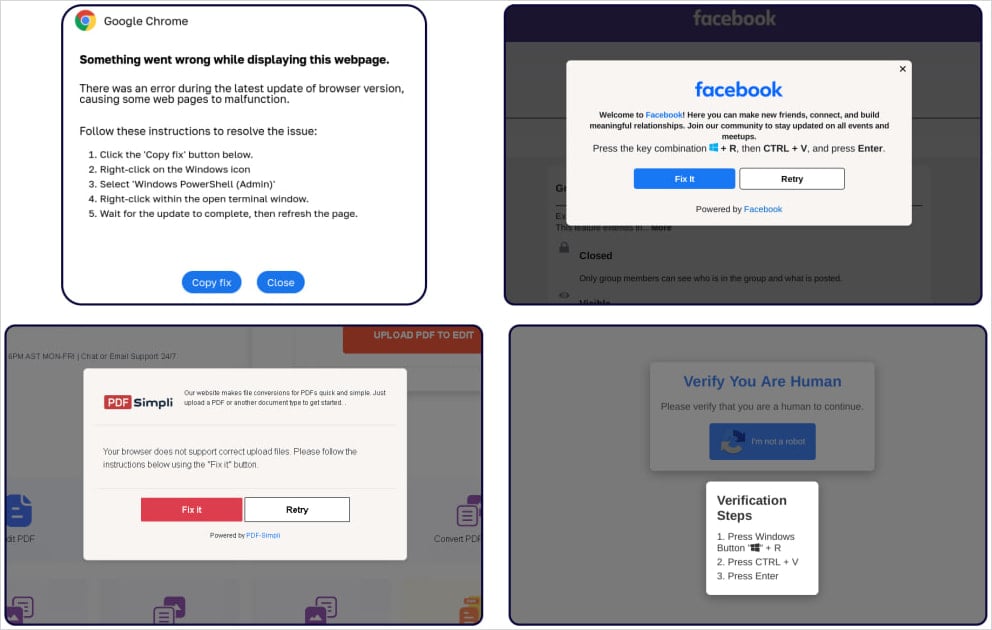

ClickFix est une tactique d’ingénierie sociale apparue en mai, signalée pour la première fois par la société de cybersécurité Proofpoint, par un acteur malveillant (TA571) qui utilisait des messages usurpant l’identité d’erreurs pour Google Chrome, Microsoft Word et OneDrive.

Les erreurs ont incité la victime à copier dans le presse-papiers un morceau de code PowerShell qui résoudrait les problèmes en l’exécutant dans l’invite de commande Windows.

Les victimes infecteraient ainsi les systèmes avec divers malwares tels que DarkGate, Matanbuchus, NetSupport, Amadey Loader, XMRig, un pirate de presse-papiers, et Lumma Stealer.

En juillet, McAfee a signalé que les campagnes ClickFix devenaient de plus en plus fréquentes, notamment aux États-Unis et au Japon.

Un nouveau rapport de Sekoia, un fournisseur de cybersécurité SaaS, note que les campagnes ClickFix ont considérablement évolué et utilisent désormais un leurre Google Meet, des e-mails de phishing ciblant les entreprises de transport et de logistique, de fausses pages Facebook et des problèmes trompeurs sur GitHub.

Source : Sékoia

Selon la société française de cybersécurité, certaines des campagnes les plus récentes sont menées par deux groupes menaçants, le Slavic Nation Empire (SNE) et Scamquerteo, considérés comme des sous-équipes des gangs d’escroquerie aux cryptomonnaies Marko Polo et CryptoLove.

Source : Sékoia

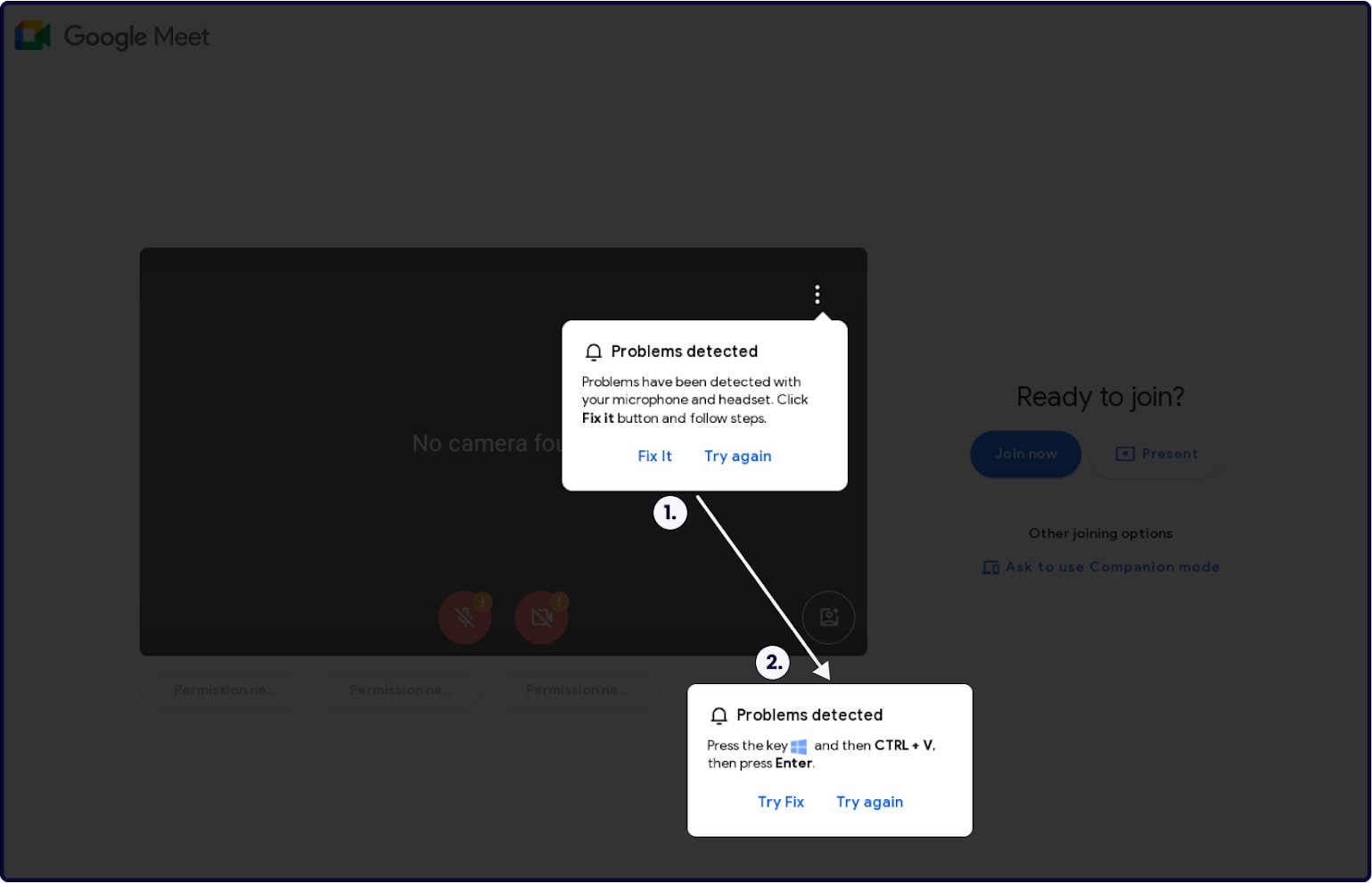

Le piège de Google Meet

Les auteurs de la menace utilisent de fausses pages pour Google Meet, le service de communication vidéo faisant partie de la suite Google Workspace, populaire dans les environnements d’entreprise pour les réunions virtuelles, les webinaires et la collaboration en ligne.

Un attaquant enverrait aux victimes des e-mails qui ressemblent à des invitations Google Meet légitimes liées à une réunion/conférence de travail ou à un autre événement important.

Les URL ressemblent beaucoup aux liens Google Meet réels :

- rencontrer[.]Google[.]rejoignez-nous[.]com

- rencontrer[.]Google[.]rejoindre le Web[.]com

- rencontrer[.]gluant[.]com-rejoindre[.]nous

- rencontrer[.]Google[.]rejoindre cdm[.]nous

Une fois que la victime accède à la fausse page, elle reçoit un message contextuel l’informant d’un problème technique, tel qu’un problème de microphone ou de casque.

Source : Sékoia

S’ils cliquent sur « Essayer Fix », un processus d’infection ClickFix standard démarre où le code PowerShell copié par le site Web et collé sur l’invite Windows infecte leur ordinateur avec des logiciels malveillants, récupérant la charge utile des « googiedrivers ».[.]com’ domaine.

Les charges utiles finales sont les logiciels malveillants voleurs d’informations Stealc ou Rhadamanthys sur Windows. Sur une machine macOS, l’acteur malveillant supprime AMOS Stealer sous la forme d’un fichier .DMG (image disque Apple) nommé « Launcher_v194 ».

Sekoia a identifié plusieurs autres clusters de distribution de logiciels malveillants en plus de Google Meet, notamment Zoom, les lecteurs PDF, les faux jeux vidéo (Lunacy, Calipso, Battleforge, Ragon), les navigateurs et projets web3 (NGT Studio) et les applications de messagerie (Nortex).

/cdn.vox-cdn.com/uploads/chorus_asset/file/24418650/STK114_Google_Chrome_01.jpg?w=390&resize=390,220&ssl=1)