La CISA a ordonné aux agences fédérales de sécuriser leurs systèmes dans les trois semaines contre un défaut de noyau Linux à haute sévérité activement exploité dans les attaques.

Suivi comme CVE-2024-53104le bogue de sécurité a été introduit pour la première fois dans Version du noyau 2.6.26 et a été corrigé par Google pour les utilisateurs d’Android lundi.

« Il y a des indications que le CVE-2024-53104 peut être sous une exploitation limitée et ciblée », avertissent les mises à jour Android de février 2025 Android.

Selon L’avis de sécurité de Googlecette vulnérabilité est causée par un Out-of Bounds Écrivez de la faiblesse dans le Pilote de classe vidéo USB (UVC)ce qui permet « l’escalade physique des privilèges sans privilèges d’exécution supplémentaires nécessaires » sur les appareils non corrigés.

L’incapacité du conducteur à analyser avec précision les trames UVC_VS_UNDEFINED dans la fonction UVC_PARSE_FORMAT déclenche le problème, conduisant à des erreurs de calcul de la taille du tampon de trame et à des écritures hors limites potentielles.

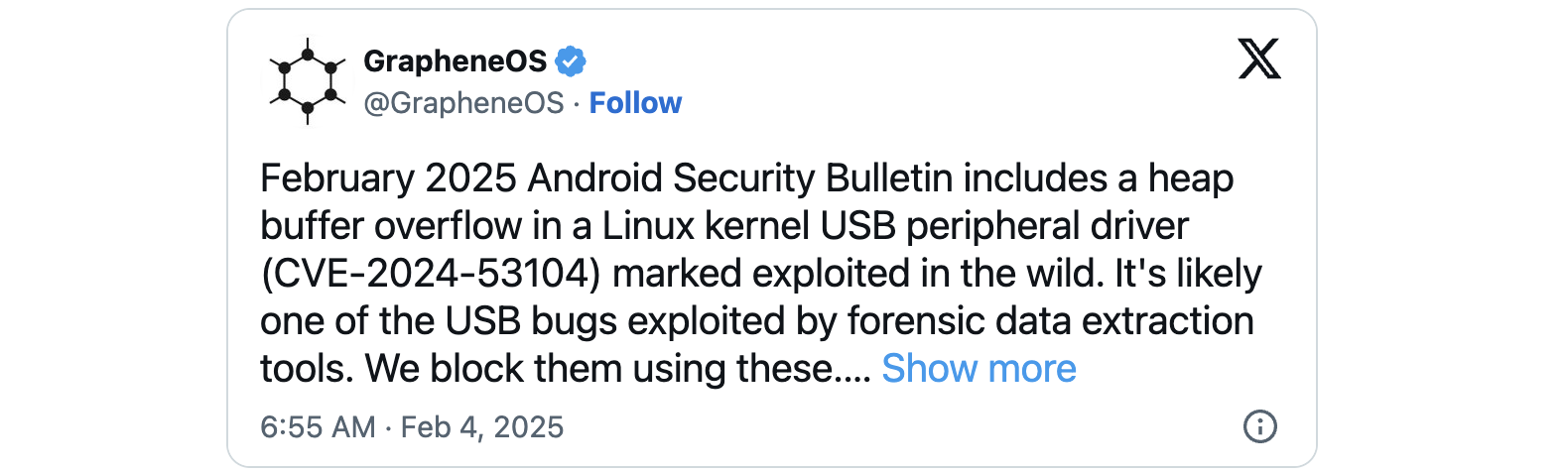

Bien que Google n’ait pas fourni d’informations supplémentaires sur les attaques du jour zéro exploitant cette vulnérabilité, l’équipe de développement Graphèneos dit Cette vulnérabilité du pilote périphérique USB est « probablement l’un des bogues USB exploités par des outils d’extraction de données médico-légaux ».

Comme obligé par la directive opérationnelle contraignante de novembre 2021 (BOD) 22-01, les agences fédérales américaines doivent sécuriser leurs réseaux contre les attaques en cours ciblant les défauts ajouté au catalogue des vulnérabilités exploitées connues de CISA.

L’agence de cybersécurité a donné à des agences fédérales de direction de la direction civile (FCEB) de trois semaines pour corriger leurs appareils Linux et Android avant le 26 février.

« Ces types de vulnérabilités sont des vecteurs d’attaque fréquents pour les cyber-acteurs malveillants et présentent des risques importants pour l’entreprise fédérale », » CISA a averti aujourd’hui.

Mardi, CISA a également marqué les vulnérabilités de haute sévérité et critiques dans le logiciel Microsoft .NET Framework et Apache Ofbiz (Open for Business) tels qu’ils sont activement exploités dans la nature. Cependant, cela n’a pas fourni de détails sur qui était derrière les attaques.

Avec cinq agences de cybersécurité yeux au Royaume-Uni, en Australie, au Canada, en Nouvelle-Zélande et aux États-Unis, il a également partagé des conseils de sécurité pour les appareils Edge Network, exhortant les fabricants à améliorer la visibilité médico-légale pour aider les défenseurs à détecter les attaques et à enquêter sur les violations.