Le nouveau malware Glove infostealer contourne le cryptage des cookies de Chrome

Le nouveau malware Glove Stealer peut contourner le cryptage Application-Bound (App-Bound) de Google Chrome pour voler les cookies du navigateur.

Comme l’ont déclaré les chercheurs en sécurité de Gen Digital qui l’ont repéré pour la première fois lors d’une enquête sur une récente campagne de phishing, ce malware voleur d’informations est « relativement simple et contient un minimum de mécanismes d’obscurcissement ou de protection », ce qui indique qu’il en est très probablement à ses premiers stades de développement.

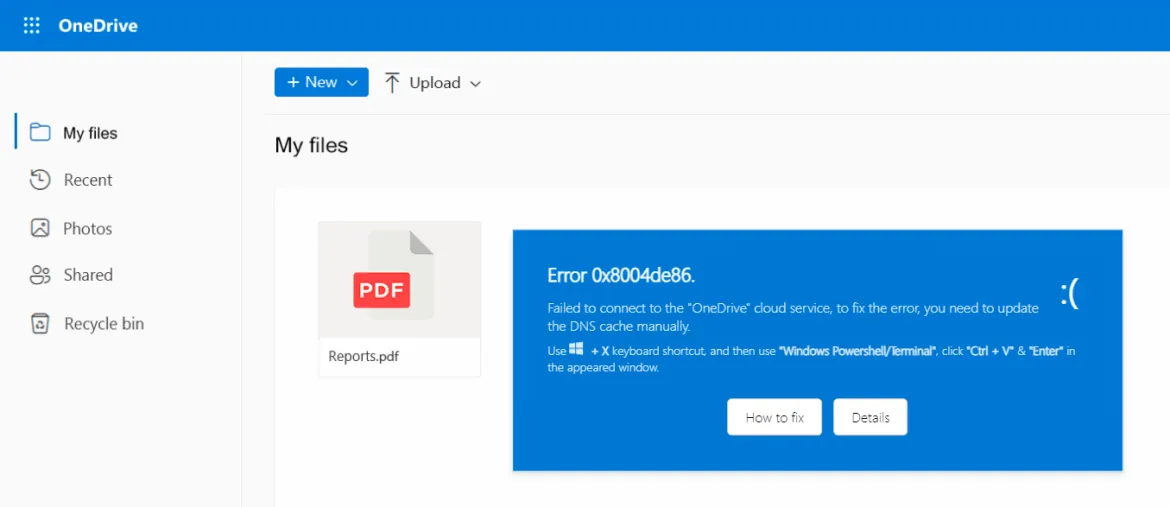

Au cours de leurs attaques, les auteurs de la menace ont utilisé des tactiques d’ingénierie sociale similaires à celles utilisées dans la chaîne d’infection ClickFix, où les victimes potentielles sont amenées à installer des logiciels malveillants à l’aide de fausses fenêtres d’erreur affichées dans les fichiers HTML joints aux e-mails de phishing.

Le malware Glove Stealer .NET peut extraire et exfiltrer les cookies des navigateurs Firefox et Chromium (par exemple Chrome, Edge, Brave, Yandex, Opera).

Il est également capable de voler des portefeuilles de crypto-monnaie des extensions de navigateur, des jetons de session 2FA des applications d’authentification Google, Microsoft, Aegis et LastPass, des données de mot de passe de Bitwarden, LastPass et KeePass, ainsi que des e-mails de clients de messagerie comme Thunderbird.

« En plus de voler des données privées sur les navigateurs, il tente également d’exfiltrer des informations sensibles d’une liste de 280 extensions de navigateur et de plus de 80 applications installées localement », a déclaré le chercheur en logiciels malveillants Jan Rubín.

« Ces extensions et applications impliquent généralement des portefeuilles de crypto-monnaie, des authentificateurs 2FA, des gestionnaires de mots de passe, des clients de messagerie et autres. »

Capacités de base de contournement du chiffrement lié aux applications

Pour voler les informations d’identification des navigateurs Web Chromium, Glove Stealer contourne les défenses contre le vol de cookies de chiffrement App-Bound de Google, qui ont été introduites par Chrome 127 en juillet.

Pour ce faire, il suit la méthode décrite par chercheur en sécurité Alexander Hagenah le mois dernier, en utilisant un module de support qui utilise le propre service Windows IElevator basé sur COM de Chrome (exécuté avec les privilèges SYSTEM) pour déchiffrer et récupérer les clés chiffrées liées à l’application.

Il est important de noter que le malware doit d’abord obtenir les privilèges d’administrateur local sur les systèmes compromis pour placer ce module dans le répertoire Program Files de Google Chrome et l’utiliser pour récupérer les clés cryptées.

Cependant, bien qu’impressionnant sur le papier, cela indique que Glove Stealer en est encore à ses débuts puisqu’il s’agit d’une méthode de base que la plupart des autres voleurs d’informations ont déjà surpassée pour voler les cookies de toutes les versions de Google Chrome, comme le chercheur g0njxa » a déclaré à BleepingComputer en octobre.

Analyste des logiciels malveillants Panda russe a déjà déclaré à BleepingComputer que la méthode de Hagenah ressemble aux premières approches de contournement adoptées par d’autres logiciels malveillants après que Google ait mis en œuvre pour la première fois le cryptage Chrome App-Bound.

Plusieurs opérations de malware infostealer sont désormais capables de contourner la nouvelle fonctionnalité de sécurité pour permettre à leurs « clients » de voler et de déchiffrer les cookies de Google Chrome.

« Ce code [xaitax’s] nécessite des privilèges d’administrateur, ce qui montre que nous avons réussi à augmenter le nombre d’accès requis pour réussir ce type d’attaque », a déclaré Google à BleepingComputer le mois dernier.

Malheureusement, même si des privilèges d’administrateur sont nécessaires pour contourner le chiffrement App-Bound, cela n’a pas encore sensiblement réduit le nombre de campagnes malveillantes de vol d’informations en cours.

Les attaques n’ont fait qu’augmenter depuis juillet, lorsque Google a mis en œuvre pour la première fois le chiffrement App-Bound, ciblant les victimes potentielles via des pilotes vulnérables, des vulnérabilités zero-day, des publicités malveillantes, du spearphishing, des réponses StackOverflow et de fausses corrections aux problèmes de GitHub.