Plus de 6 000 WordPress piratés pour installer des plugins poussant les voleurs d’informations

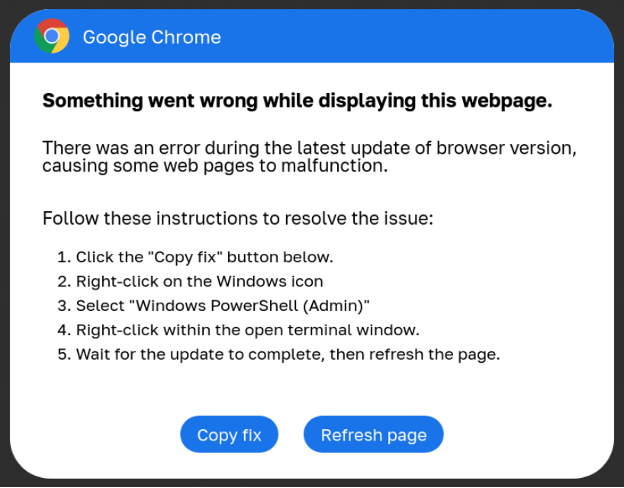

Les sites WordPress sont piratés pour installer des plugins malveillants qui affichent de fausses mises à jour logicielles et des erreurs afin de propager des logiciels malveillants voleurs d’informations.

Au cours des deux dernières années, les logiciels malveillants voleurs d’informations sont devenus un fléau pour les défenseurs de la sécurité du monde entier, car les informations d’identification volées sont utilisées pour pirater les réseaux et voler des données.

Depuis 2023, une campagne malveillante appelée ClearFake a été utilisée pour afficher de fausses bannières de mise à jour de navigateur Web sur des sites Web compromis qui distribuent des logiciels malveillants voleurs d’informations.

En 2024, une nouvelle campagne appelée ClickFix a été introduite. Elle partage de nombreuses similitudes avec ClearFake, mais prétend plutôt être des messages d’erreur logiciels avec des correctifs inclus. Cependant, ces « correctifs » sont des scripts PowerShell qui, une fois exécutés, téléchargeront et installeront des logiciels malveillants voleurs d’informations.

Source : BleepingComputer

Les campagnes ClickFix sont devenues de plus en plus courantes cette année, les acteurs malveillants compromettant les sites pour afficher des bannières affichant de fausses erreurs pour Google Chrome, les conférences Google Meet, Facebook et même les pages captcha.

Plugins WordPress malveillants

La semaine dernière, GoDaddy a signalé que les acteurs de la menace ClearFake/ClickFix ont piraté plus de 6 000 sites WordPress pour installer des plugins malveillants qui affichent les fausses alertes associées à ces campagnes.

« L’équipe de sécurité de GoDaddy suit une nouvelle variante du faux malware de mise à jour de navigateur ClickFix (également connu sous le nom de ClearFake) distribué via de faux plugins WordPress », explique le chercheur en sécurité de GoDaddy. Denis Sinegubko.

« Ces plugins apparemment légitimes sont conçus pour paraître inoffensifs aux administrateurs de sites Web, mais contiennent des scripts malveillants intégrés qui envoient de fausses invites de mise à jour du navigateur aux utilisateurs finaux. »

Les plugins malveillants utilisent des noms similaires à des plugins légitimes, tels que Wordfense Security et LiteSpeed Cache, tandis que d’autres utilisent des noms génériques inventés.

La liste des plugins malveillants vus dans cette campagne entre juin et septembre 2024 est :

| LiteSpeed Cache Classique | Injecteur CSS personnalisé |

| MonsterInsights Classique | Générateur de pied de page personnalisé |

| Wordfence Sécurité Classique | Styler de connexion personnalisé |

| Optimiseur de classement de recherche | Gestionnaire de barre latérale dynamique |

| Booster SEO Pro | Gestionnaire de thèmes facile |

| Optimiseur de référencement Google | Générateur de formulaires Pro |

| Booster de classement Pro | Nettoyeur de cache rapide |

| Personnalisateur de la barre d’administration | Générateur de menus réactifs |

| Gestionnaire d’utilisateurs avancé | Optimiseur de référencement Pro |

| Gestion avancée des widgets | Optimiseur de publication simple |

| Bloqueur de contenu | Intégrateur de médias sociaux |

Entreprise de sécurité de sites Web Sucuri a également noté qu’un faux plugin nommé « Universal Popup Plugin » fait également partie de cette campagne.

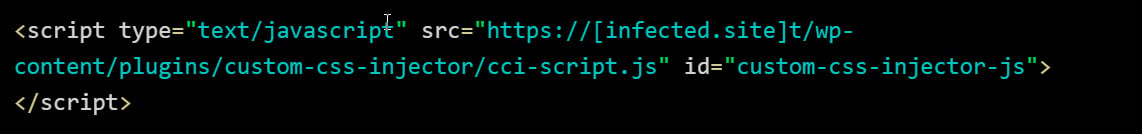

Une fois installé, le plugin malveillant accrochera diverses actions WordPress en fonction de la variante pour injecter un script JavaScript malveillant dans le HTML du site.

Source : GoDaddy

Une fois chargé, ce script tentera de charger un autre fichier JavaScript malveillant stocké dans un contrat intelligent Binance Smart Chain (BSC), qui chargera ensuite le script ClearFake ou ClickFix pour afficher les fausses bannières.

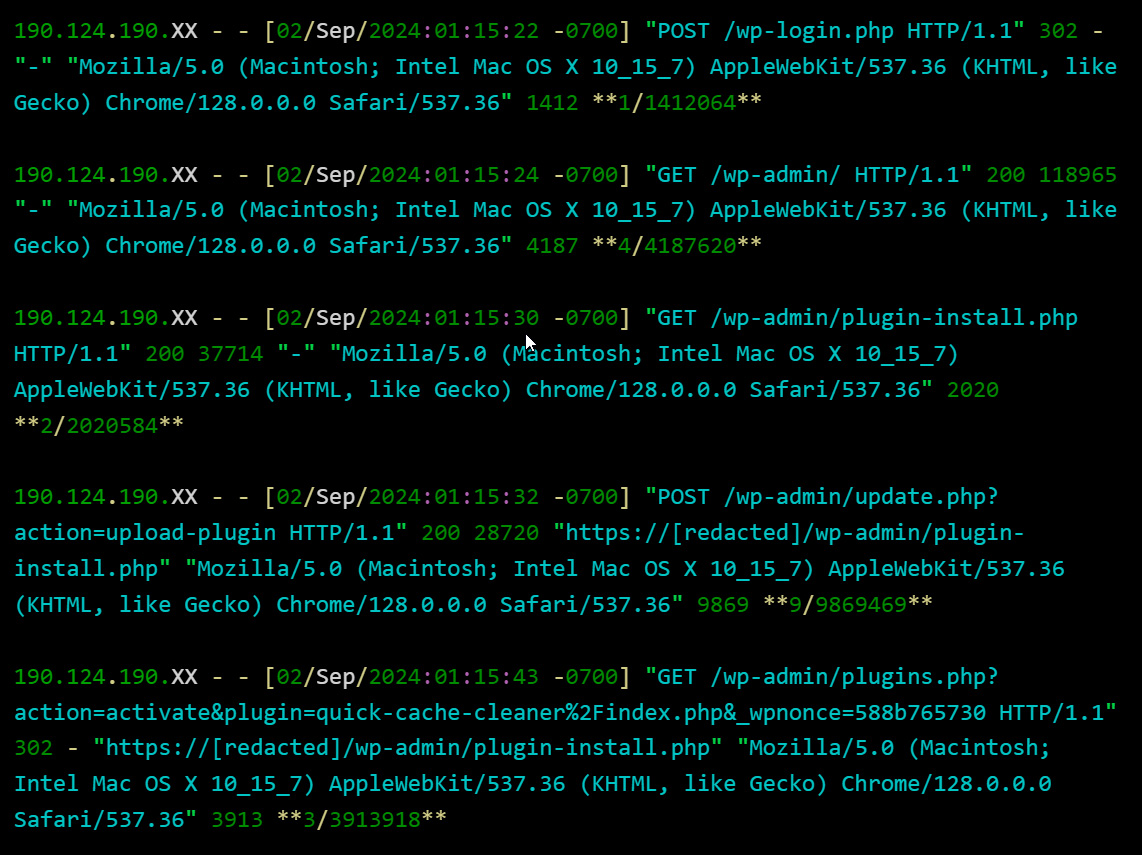

D’après les journaux d’accès au serveur Web analysés par Sinegubko, les auteurs de la menace semblent utiliser des informations d’identification d’administrateur volées pour se connecter au site WordPress et installer le plugin de manière automatisée.

Comme vous pouvez le voir sur l’image ci-dessous, les acteurs malveillants se connectent via une seule requête HTTP POST plutôt que de visiter d’abord la page de connexion du site. Cela indique que cela est effectué de manière automatisée une fois que les informations d’identification ont déjà été obtenues.

Une fois que l’acteur malveillant s’est connecté, il télécharge et installe le plugin malveillant.

Source : GoDaddy

Même s’il n’est pas clair comment les auteurs de la menace obtiennent les informations d’identification, le chercheur note que cela pourrait être dû à des attaques par force brute, au phishing et à des logiciels malveillants volant des informations.

Si vous êtes une entreprise WordPress et recevez des rapports faisant état de fausses alertes affichées aux visiteurs, vous devez immédiatement examiner la liste des plugins installés et supprimer ceux que vous n’avez pas installés vous-même.

Si vous trouvez des plugins inconnus, vous devez également immédiatement réinitialiser les mots de passe de tous les utilisateurs administrateurs avec un mot de passe unique utilisé uniquement sur votre site.