Une vulnérabilité à 7 zip permettant aux attaquants de contourner la marque de la fonction de sécurité Windows Web (MOTW) a été exploitée par des pirates russes comme un jour zéro depuis septembre 2024.

Selon Trend Micro Researchers, la faille a été utilisée dans les campagnes de logiciels malveillants de SmokeLoader ciblant le gouvernement ukrainien et les organisations privées du pays.

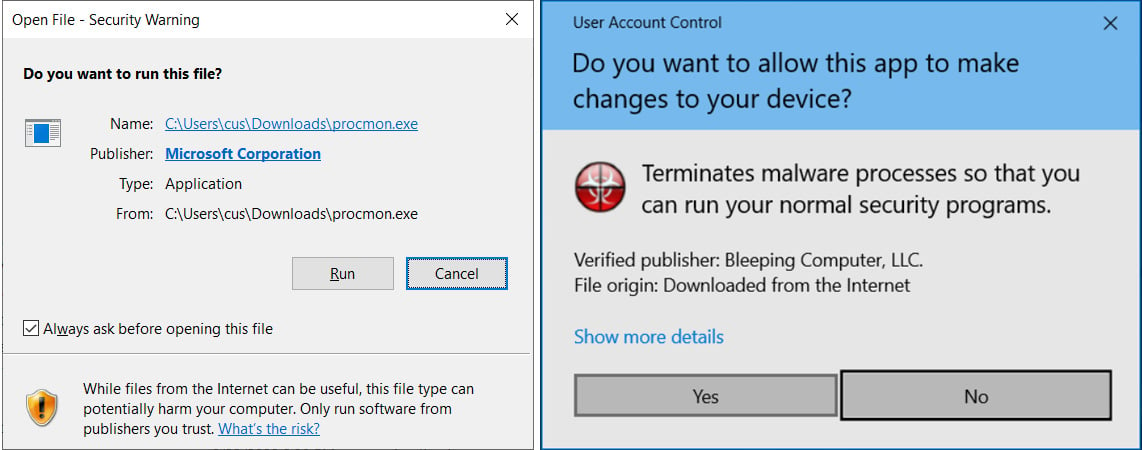

La marque du Web est une fonctionnalité de sécurité Windows conçue pour avertir les utilisateurs que le fichier qu’ils sont sur le point d’exécuter proviennent de sources non fiables, demandant une étape de confirmation via une invite supplémentaire. Le contournement de MOTW permet aux fichiers malveillants de s’exécuter sur la machine de la victime sans avertissement.

Lors du téléchargement des documents et des exécutables à partir du Web ou reçu comme pièce jointe par e-mail, Windows ajoute un flux de données alternatif «Zone.id» spécial appelé le Marque de toile (MOTW) dans le fichier.

Lorsque vous tentez d’ouvrir un fichier téléchargé, Windows vérifiera si un MOTW existe et, dans le cas, affichez des avertissements supplémentaires à l’utilisateur, en demandant s’ils sont sûrs qu’ils souhaitent exécuter le fichier. De même, lors de l’ouverture d’un document dans Word ou Excel avec un drapeau MOTW, Microsoft Office générera des avertissements supplémentaires et désactivera les macros.

Source: BleepingComputer

Étant donné que la marque des fonctionnalités de sécurité Web empêche les fichiers dangereux de s’exécuter automatiquement, les acteurs de la menace tentent généralement de trouver des contournements MOTW afin que leurs fichiers s’exécutent et s’exécutent automatiquement.

Pendant des années, les chercheurs en cybersécurité Ajouter le support d’ajout de 7-zip demandé Pour la marque du Web, mais ce n’est qu’en 2022 que la prise en charge de la fonctionnalité a finalement été ajoutée.

Contournement de Motw exploités dans les attaques

Équipe Initiative Zero Day (ZDI) de Trend Micro découvert le défautmaintenant suivi comme CVE-2025-0411, le 25 septembre 2024, l’observant lors d’attaques menées par des acteurs de la menace russe.

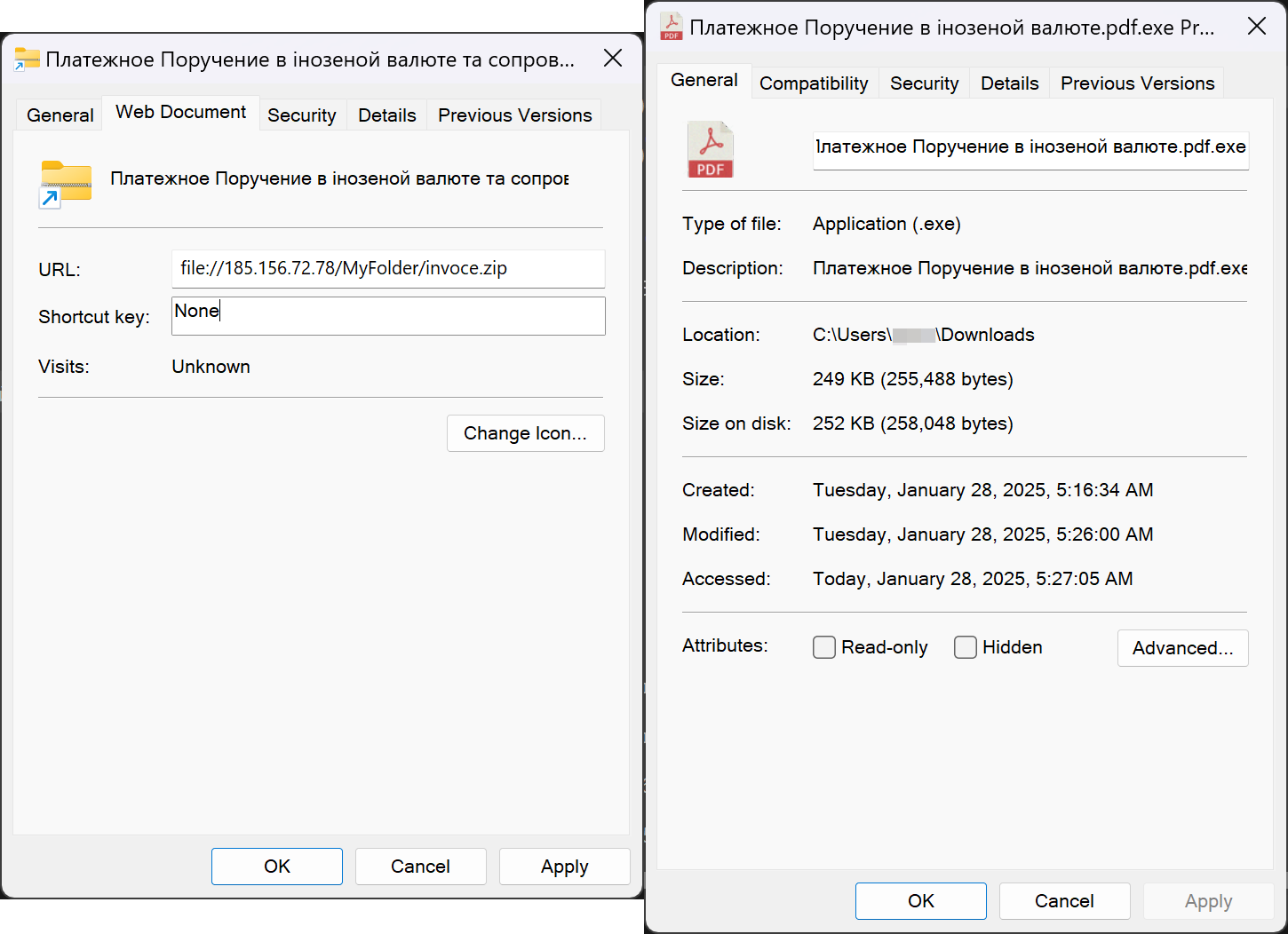

Les pirates ont exploité le CVE-2025-0411 à l’aide de fichiers doubles archivés (une archive au sein d’une archive) pour exploiter un manque d’hérédité du drapeau MOTW, entraînant une exécution de fichiers malveillante sans déclencher des avertissements.

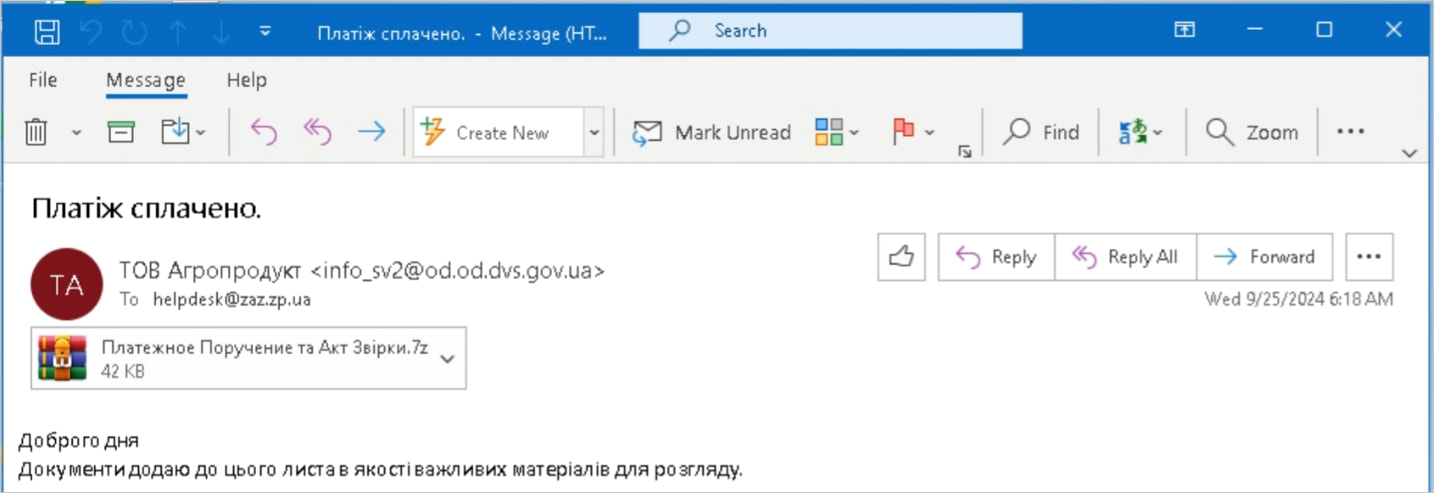

Les fichiers d’archives spécialement conçus ont été envoyés à des cibles via des e-mails de phishing à partir de comptes gouvernementaux ukrainiens compromis pour contourner les filtres de sécurité et semblent légitimes.

Source: Trend Micro

En utilisant des techniques d’homoglyphes, les attaquants ont caché leurs charges utiles dans les fichiers 7-zip, ce qui les faisait paraître inoffensives de documents Word ou PDF.

Bien que l’ouverture de l’archive parent propage le drapeau MOTW, le défaut CVE-2025-0411 a fait que le drapeau ne propage pas au contenu de l’archive intérieure, permettant aux scripts et aux exécutables malveillants le lancement directement.

Source: Trend Micro

Cette dernière étape déclenche la charge utile SmokeLoader, un compte-gouttes malveillant utilisé dans le passé pour installer les voleurs d’informations, les chevaux de Troie, les ransomwares ou la création de baignoires pour un accès persistant.

Trend Micro dit que ces attaques ont eu un impact sur les organisations suivantes:

- Service exécutif d’État de l’Ukraine (SSE) – ministère de la Justice

- Usine de construction d’automobile de Zaporizhzhia (PRJSC ZAZ) – Fabricant d’automobile, de bus et de camions

- Kyivpastrans – Service des transports publics KYIV

- Compagnie maritime – Appareils électroménagers, fabricant d’équipements électriques et d’électronique

- Administration de l’État du district de Verkhovyna – Administration oblast d’Ivano-Frankivsk

- Vusa – compagnie d’assurance

- Pharmacie régionale de la ville de Dnipro – Pharmacie régionale

- Kyivvodokanal – Kyiv Water Supply Company

- Conseil municipal de Zalishchyky – Conseil municipal

Mettre à jour 7-zip

Bien que la découverte du jour zéro soit venue en septembre, il a fallu Trend Micro jusqu’au 1er octobre 2024 pour partager un exploit de preuve de concept de travail (POC) avec les développeurs de 7-Zip.

Ce dernier a abordé les risques via un correctif implémenté dans la version 24.09, publié le 30 novembre 2024. Cependant, comme 7-Zip n’inclut pas une fonctionnalité automatique à la mise à jour, il est courant pour les utilisateurs de 7-Zip d’exécuter des versions obsolètes.

Par conséquent, il est fortement recommandé aux utilisateurs de télécharger la dernière version pour s’assurer qu’ils sont protégés de cette vulnérabilité.